Secondo l’analisi dell’azienda di cybersecurity relativa al 2023 e 2024, il settore sanitario rimane l’obiettivo principale degli attacchi

Elementi principali

- Secondo i dati di Barracuda sul rilevamento delle minacce, poco meno della metà (44%) degli attacchi ransomware in atto sono stati individuati durante il movimento laterale.

- Considerando un campione globale di 200 attacchi ransomware segnalati pubblicamente, negli ultimi 12 mesi oltre un incidente su cinque (21%) ha interessato il settore sanitario.

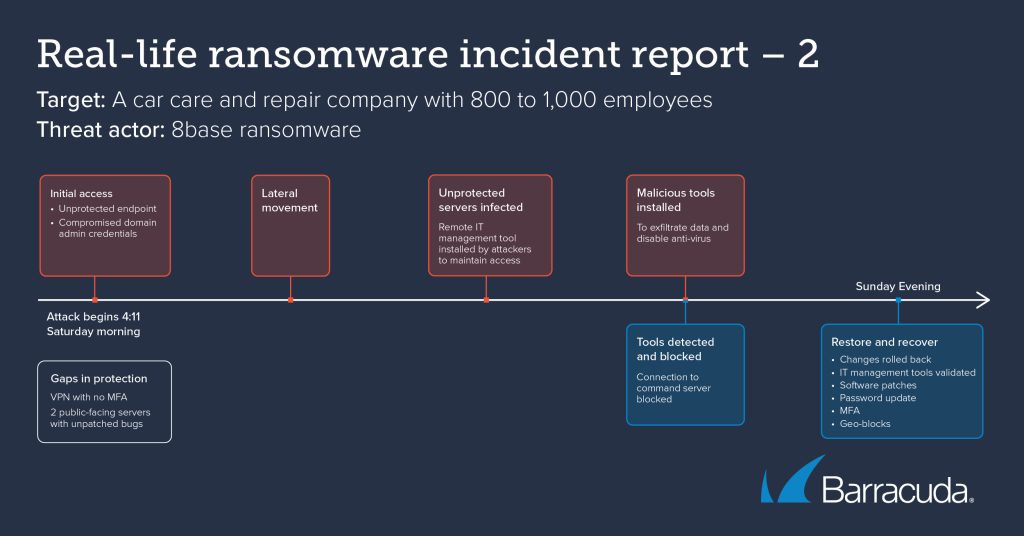

- Lo studio di due casi di attacchi lanciati dai gruppi ransomware 8Base e PLAY illustra come gli aggressori prendano di mira dispositivi non protetti e nascondano i file malevoli in cartelle contenenti video e musica.

Milano, 29 agosto 2024 – Barracuda Networks, principale fornitore di soluzioni di sicurezza cloud-first, ha pubblicato una nuova ricerca da cui emerge che il movimento laterale costituisce il segno più evidente di un attacco ransomware in corso, poiché ha permesso di individuare poco meno della metà (44%) degli incidenti. Un quarto (25%) dei tentativi di aggressione, invece, è stato rilevato quando gli hacker hanno iniziato a scrivere sui file o modificarli, mentre il 14% è stato scoperto per via di comportamenti che non corrispondevano agli schemi di attività noti.

I risultati sono presentati nel dettaglio nell’ultima ricerca annuale sul ransomware di Barracuda, che esplora i principali modelli di questa tipologia di attacco rilevati negli ultimi 12 mesi.

Il panorama delle minacce ransomware nel 2023-2024

I ricercatori di Barracuda hanno analizzato un campione di 200 incidenti segnalati tra agosto 2023 e luglio 2024, che hanno coinvolto 37 Paesi e 36 diversi gruppi di ransomware.

Secondo i risultati dell’indagine, il 21% degli incidenti ha colpito le organizzazioni sanitarie, in aumento rispetto al 18% di un anno fa, mentre il 15% degli attacchi riportati ha riguardato il settore manifatturiero e il 13% le aziende tecnologiche. Al contrario, l’incidenza nel settore dell’istruzione si è dimezzata rispetto al 18% dello scorso anno, attestandosi al 9% nel periodo 2023-2024.

Ransomware in affitto

I gruppi di ransomware più diffusi sono stati i modelli di ransomware-as-a-service (RaaS). Tra questi figura LockBit, che negli ultimi 12 mesi è stato alla base di un colpo su sei, ovvero il 18% degli attacchi in cui si conosce l’identità degli autori.

Il ransomware ALPHV/BlackCat ha rappresentato il 14% degli attacchi, mentre Rhysida, un gruppo di ransomware relativamente nuovo, è stato l’artefice dell’8% degli attacchi resi noti.

“Gli attacchi tramite ransomware in affitto possono essere difficili da individuare e contenere. I diversi criminali informatici che se ne servono possono utilizzare svariati strumenti e tattiche per diffondere lo stesso payload, con conseguenti variazioni significative”, dichiara Adam Khan, VP Global Security Operations di Barracuda Networks. “Fortunatamente esistono approcci collaudati su cui si basa la maggior parte degli aggressori, come la scansione, il movimento laterale e il download del malware. Queste tecniche possono far scattare avvisi che offrono ai team di sicurezza diverse opportunità per rilevare, contenere e mitigare gli incidenti ransomware prima che abbiano la possibilità di svilupparsi pienamente, il che è particolarmente importante negli ambienti IT in cui non tutti i computer sono completamente protetti”.

I principali strumenti e metodi di attacco individuati nel 2024

Secondo i dati di rilevamento di Barracuda Managed XDR Endpoint Security, nei primi sei mesi del 2024 i principali indicatori di una probabile attività ransomware hanno compreso:

- Movimenti laterali: poco meno della metà (44%) degli attacchi ransomware sono stati intercettati dai sistemi di rilevamento che monitorano gli spostamenti laterali.

- Modifiche ai file: un quarto degli incidenti (25%) è stato rilevato dal sistema che registra la scrittura o la modifica dei file e che li analizza per verificare l’eventuale corrispondenza con firme di ransomware note o schemi sospetti.

- Comportamenti anomali: il 14% è stato rilevato dal meccanismo che, una volta registrato il comportamento tipico di utenti, processi e applicazioni, individua le azioni anomale all’interno di un sistema o di una rete. Una volta identificate delle difformità, quali accessi insoliti ai file, manomissioni dei componenti del sistema operativo o attività di rete sospette, viene generato un avviso.

Infine, un’accurata analisi di un attacco ransomware PLAY arginato che ha preso di mira un’azienda di tecnologie sanitarie e di un incidente 8Base che ha colpito un’azienda di servizi automobilistici ha evidenziato come gli aggressori cerchino di stabilire punti di appoggio su dispositivi non protetti per lanciare la fase successiva dell’attacco e nascondano i file dannosi in cartelle di musica e video utilizzate di rado.

Difesa in profondità

È fondamentale implementare più livelli di rilevamento per combattere le minacce attive come il ransomware, in cui gli aggressori spesso sfruttano strumenti disponibili in commercio utilizzati legittimamente dai team IT e possono modificare in tempo reale il loro comportamento e le loro tattiche per colpire le proprie vittime. Per questo motivo, gli esperti di Barracuda raccomandano l’adozione di difese multilivello potenziate dall’intelligenza artificiale, che sono fondamentali per individuare e respingere gli attacchi avanzati nonché contenerne e ridurne al minimo l’impatto. A ciò occorre affiancare solide misure di autenticazione e accesso, l’aggiornamento costante delle patch e una regolare formazione dei dipendenti sulla sicurezza informatica.