NGate ha clonato i dati NFC delle carte di pagamento delle vittime e reindirizzarli per prelevare denaro da sportelli bancomat. È la prima volta che un malware Android con tale capacità viene utilizzato senza che le vittime abbiano effettuato il rooting dei dispositivi

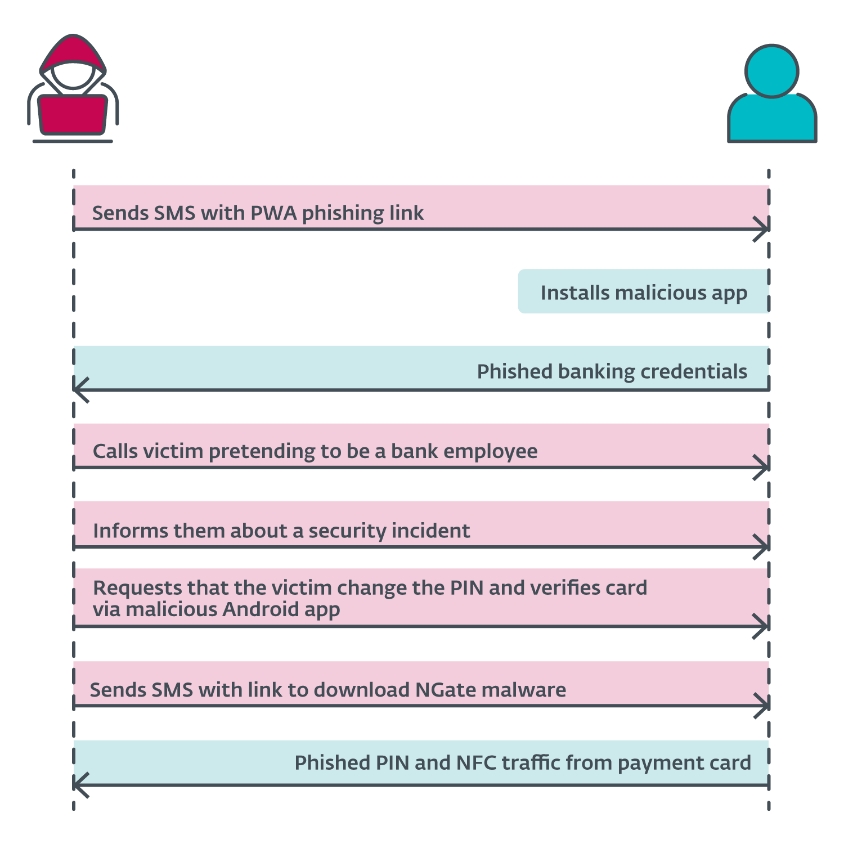

Milano – I ricercatori di ESET, leader europeo globale nel mercato della cybersecurity, hanno scoperto una campagna di cybercrime rivolta ai clienti di tre banche della Repubblica Ceca. Il malware utilizzato, che ESET ha denominato NGate, ha l’abilità unica di reindirizzare i dati dalle carte di credito delle vittime tramite un’app malevola installata sui loro dispositivi Android, inviandoli al telefono Android dell’attaccante. L’obiettivo principale di questa campagna era quello di facilitare prelievi non autorizzati dai conti bancari delle vittime. Ciò è stato possibile reindirizzando i dati della near field communication (NFC) delle carte di pagamento fisiche delle vittime, tramite gli smartphone Android compromessi, verso il dispositivo dell’attaccante, utilizzando il malware Android NGate. Quest’ultimo ha poi utilizzato questi dati per effettuare transazioni bancomat. In caso di fallimento dell’operazione, l’attaccante aveva un piano di riserva per trasferire fondi dai conti delle vittime ad altri conti bancari.

“Non abbiamo mai visto questa tecnica di reindirizzamento NFC in nessun malware Android precedentemente scoperto. La tecnica si basa su uno strumento chiamato NFCGate, progettato da studenti del Politecnico di Darmstadt, in Germania, per catturare, analizzare o alterare il traffico NFC; per questo abbiamo chiamato questa nuova famiglia di malware NGate”, afferma Lukáš Štefanko, Senior Malware Researcher di ESET che ha scoperto la nuova minaccia.

Le vittime hanno scaricato e installato il malware dopo essere state indotte a ritenere di comunicare con la propria banca, convinte che il loro dispositivo fosse compromesso. In realtà, le vittime avevano inconsapevolmente compromesso i propri dispositivi Android scaricando e installando un’app da un link in un messaggio SMS ingannevole riguardante un potenziale rimborso fiscale.

È importante notare che NGate non è mai stato disponibile nel Google Play Store ufficiale.

Il malware Android NGate è collegato alle attività di phishing di un attore malevolo che ha operato in Repubblica Ceca dal novembre 2023. Tuttavia, ESET ritiene che queste attività siano state sospese dopo l’arresto di un sospetto a marzo 2024. ESET Research ha rilevato i primi movimenti dell’attore malevolo contro i clienti di importanti banche ceche alla fine del novembre 2023. Il malware è stato distribuito tramite domini di breve durata che simulavano siti web bancari legittimi o applicazioni bancarie mobili ufficiali disponibili nel Google Play Store. Questi domini fraudolenti sono stati identificati attraverso l’ESET Brand Intelligence Service, che monitora le minacce che colpiscono il brand di un cliente. Durante lo stesso mese, ESET ha riportato le scoperte ai propri clienti.

Gli aggressori hanno sfruttato il potenziale delle Progressive Web Apps (PWA), come riportato da ESET in una precedente pubblicazione, solo per poi affinare le proprie strategie utilizzando una versione più sofisticata di PWA conosciuta come WebAPKs. Alla fine, l’operazione è culminata nel dispiegamento del malware NGate.

A marzo 2024, ESET Research ha scoperto che il malware Android NGate era disponibile sugli stessi domini di distribuzione precedentemente utilizzati per facilitare campagne di phishing che distribuivano PWA e WebAPKs malevoli. Dopo essere stato installato e aperto, NGate mostra un sito web falso che richiede le informazioni bancarie dell’utente, che vengono poi inviate al server dell’attaccante.

Oltre al reindirizzamento dei dati NFC, un attaccante con accesso fisico alle carte di pagamento potrebbe copiarle ed emularle, ad esempio leggendole attraverso borse o portafogli in luoghi affollati. Tuttavia, questo metodo è limitato ai pagamenti contactless di piccola entità. “Proteggersi da attacchi complessi come questi richiede l’uso di misure proattive contro il phishing, social engineering e malware Android. Questo significa controllare gli URL dei siti web, scaricare app solo da store ufficiali, mantenere segreti i codici PIN, utilizzare app di sicurezza sui telefoni, disattivare la funzione NFC quando non è necessaria, utilizzare custodie protettive o carte virtuali protette da autenticazione”, consiglia Štefanko.

Per ulteriori informazioni tecniche sulla nuova minaccia NFC, consultate il blog “NGate Android malware relays NFC traffic to steal cash” su WeLiveSecurity.com. Seguite ESET Research su Twitter (oggi conosciuto come X) per le ultime notizie da ESET Research.

Tutti i marchi citati sono marchi commerciali o marchi registrati di proprietà delle rispettive aziende