Milano – A seguito di un’approfondita indagine, Positive Technologies, importante produttore di soluzioni di sicurezza aziendale, gestione delle vulnerabilità, analisi delle minacce e protezione delle applicazioni, ha svelato come alcuni hacker sono stati in grado di rubare l’equivalente di 35.000 dollari da sei sportelli bancomat di una banca dell’Europa orientale. La ricerca ha rivelato che il furto avrebbe potuto essere anche peggiore e che il gruppo di hacker potrebbe diventare presto attivo anche in Occidente.

La ricerca di Positive Technologies, soprannominata “Cobalt – un nuovo trend o una vecchia conoscenza?”, ha svelato come questi attacchi informatici sono stati in grado di attaccare la banca e come potrebbero essere anche utilizzati contro altre istituzioni finanziarie.

La ricerca ha rivelato che:

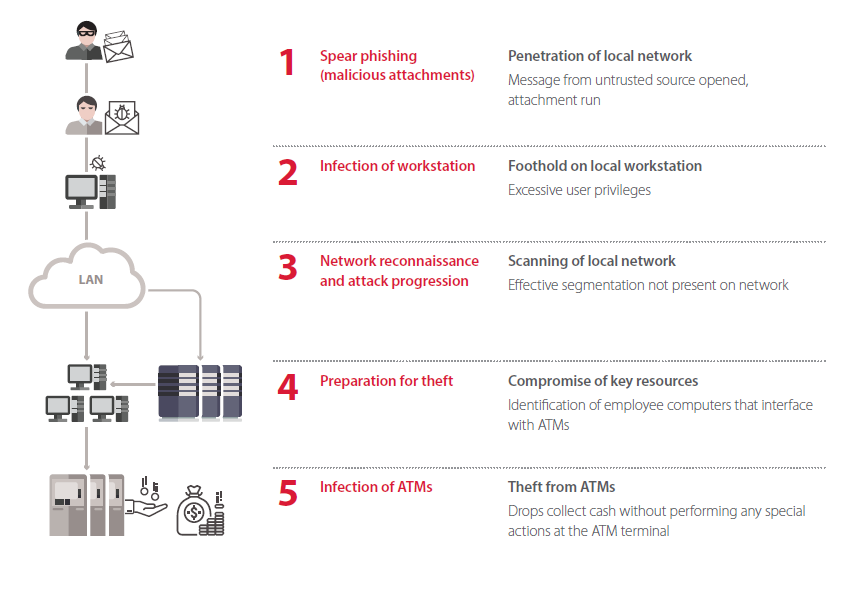

1. Gli aggressori tendono a usare strumenti noti e funzionalità integrate nei sistemi operativi. I criminali hanno utilizzato un software commerciale – Cobalt Strike, con incluso Beacon – un Trojan multi-funzione di accesso remoto con ampie funzionalità per il controllo del sistema da remoto che consente l’upload e il download di file. Da qui è stato poi possibile hackerare la banca.

2. Le email di phishing sono ancora uno dei vettori di attacco di maggior successo, a causa della scarsa conoscenza che hanno i dipendenti sulla sicurezza. Il vettore di infezione dell’infrastruttura iniziale ha avuto origine dall’apertura di un file di archivio compresso RAR documents.exe. Il file di archivio è stato inviato a un dipendente e il documento in allegato conteneva il malware. Le email di phishing erano state inviate nei mesi precedenti a una serie di indirizzi e-mail della banca, con il messaggio che imitava dei messaggi di corrispondenza o di sicurezza finanziaria. Diversi dipendenti hanno aperto il file dannoso, ma uno dei dipendenti aveva l’antivirus disattivato e ciò ha permesso al malware di propagarsi.

3. Gli attacchi mirati sono sempre meglio organizzati e distribuiti. La ricerca ha rivelato che l’attacco è iniziato nei primi giorni di agosto 2016. Circa un mese dopo, gli hacker hanno avviato una serie di attacchi per rilevare quali stazioni di lavoro venissero utilizzate dai dipendenti responsabili al funzionamento dei bancomat e all’uso delle carte di pagamento. È stato solo ai primi di ottobre che gli aggressori hanno caricato i malware nei bancomat ed eseguito la rapina. Il malware installato sui distributori automatici è stato in grado di erogare denaro al comando dell’aggressore.

In seguito alla ricerca, Positive Technologies ha inviato alcuni dati utili alle autorità competenti, in modo che le informazioni potessero essere condivise con altre istituzioni finanziarie per prevenire futuri attacchi simili.

“Gli attacchi contro gli sportelli automatici sono spesso solo una fase iniziale, in seguito alla quale gli aggressori possono poi infiltrarsi nell’infrastruttura di rete di una banca”, spiega Alex Mathews, Lead Security Evangelist di Positive Technologies. “I ‘rapinatori di banche moderni si sono resi conto che molte istituzioni finanziarie non investono adeguatamente in sicurezza e che spesso fanno solo il minimo indispensabile. Il risultato è che, partendo da una fase iniziale, gli aggressori si muovono poi lateralmente, scavano più in profondità nella rete ed entrano in altri sistemi all’interno dell’infrastruttura bancaria. Controllando il key server e i sistemi di gestione dei bancomat, questi criminali possono compiere furti di dati o di denaro. L’indagine di Positive Technologies ha rilevato che, per questa banca, il furto iniziale è stato facilitato da un messaggio di phishing ed è giunto a termine poiché i dipendenti sono stati raggirati nella distribuzione del malware. In questo modo la rete locale della banca è stata compromessa.”